Aujourd’hui, je vous montre comment mettre en place le protocole DANE sur votre serveur.

En pré-requis, votre domaine doit:

Cela prend environ 20 minutes à configurer, auxquelles s’ajouteront quelques heures afin que la résolution DNS avec les changements soit complète.

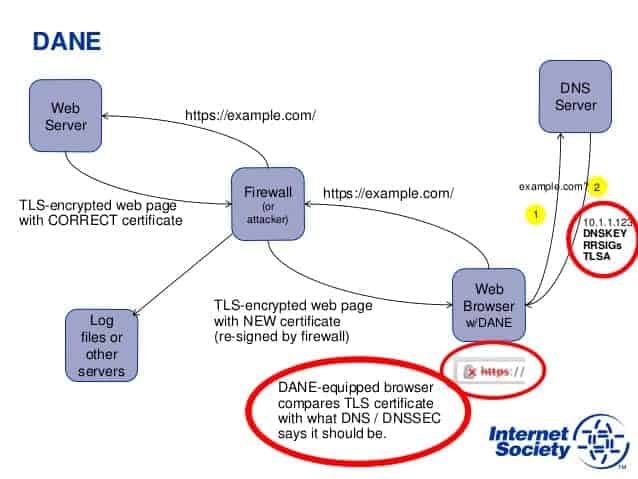

DANE : l’authentification TLS sans autorité de certification

DANE (DNS-based Authentication of Named Entities) est un protocole qui permet aux certificats X.509 – généralement utilisés pour TLS – d’être liés au DNS en s’appuyant sur DNSSEC.

L’IETF a défini DANE dans la RFC 6698 comme un moyen d’authentifier des clients TLS et des serveurs sans passer par une autorité de certification (AC).

Cette démarche s’enregistre dans une logique de sécurisation des accès clients-serveurs pour d’une part sécuriser les requêtes DNS effectuées depuis les postes clients au travers des protocoles/mécanismes DNSSEC et TLS, et d’autre part mieux sécuriser les accès chiffrés des clients vers le serveurs.

Le chiffrement TLS est actuellement basé sur des certificats qui sont délivrés par des Autorités de Certification (AC ou Certificate Authority, CA en anglais).

Or, ces dernières années ont vu un certain nombre d’AC qui ont souffert de sérieux problèmes d’intrusions et de failles de sécurité, ce qui a permis la délivrance de certificats pour des sites très connus à des personnes qui ne détenaient pas ces domaines.

Faire confiance à un large nombre d’Autorités de Certification peut être un problème, étant donné que n’importe laquelle d’entre elles, si elle est compromise, pourrait délivrer un certificat pour n’importe quel nom de domaine.

Le protocole DANE permet à l’administrateur d’un nom de domaine de certifier les clés utilisées dans les clients ou serveurs TLS de ce domaine en les insérant au niveau du DNS.

DANE a donc besoin que les enregistrements DNS soient signés avec DNSSEC pour que son modèle de sécurité fonctionne.

De surcroit, DANE permet à l’adminstrateur du domaine de spécifier quelle autorité de certification est autorisée à délivrer des certificats pour une ressource particulière, ce qui résoud le problème des autorités de certification qui sont capables de délivrer des certificats pour n’importe quel nom de domaine.

Les enregistrements TLSA

DANE utilise des enregistrements TLSA, qui incluent l’empreinte du certificats X.509 qui protège un nom de domaine.

Nous devons tout d’abord générer cet enregistrement TLSA en nous basant sur le certificat installé sur notre serveur. Ensuite, cet enregistrement TLSA sera ajouté à notre zone DNS.

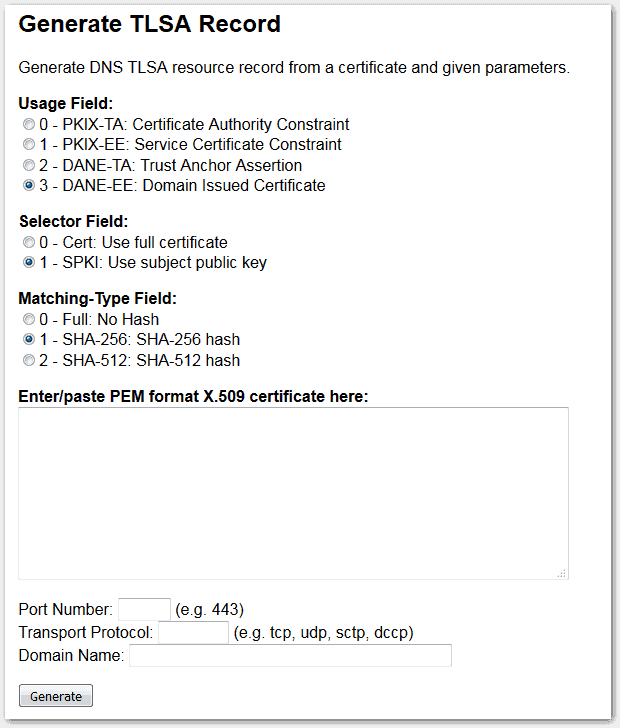

Anatomie d’un enregistrement TLSA

Un enregistrement TLSA se présente sous cette forme :

_PORT._PROTOCOL.URI. 3600 IN TLSA (3 0 1 HASH)Code language: CSS (css)Décortiquons en détail ce que tout cela signifie :

- _PORT._PROTOCOL. indique le port et le protocole sur lesquels tourne le service qui va être authentifié par DANE. Exemple:

_443._tcp. - URI est l’adresse de notre service. Exemple:

www.skyminds.net. - 3600 correspond à la mise en cache de notre enregistrement TLSA, soit 3600 secondes,

Les chiffres 3 0 1 correspondent à la valeur de différents champs:

- le champs Usage :

- 0 – PKIX-TA: Certificate Authority Constraint

- 1 – PKIX-EE: Service Certificate Constraint

- 2 – DANE-TA: Trust Anchor Assertion

- 3 – DANE-EE: Domain Issued Certificate

- le champs Selector:

- 0 – Cert: Use full certificate

- 1 – SPKI: Use subject public key

- le champs Matching-Type:

- 0 – Full: No Hash

- 1 – SHA-256: SHA-256 hash

- 2 – SHA-512: SHA-512 hash

Dans notre exemple, nous choisissons les chiffres:

- 3 puisque nous utilisons le certificat délivré pour notre domaine (DANE-EE),

- 0 parce que nous utilisons l’intégralité du certificat,

- 1 car nous utilisons une empreinte encodée en SHA-256.

Au final, voici l’enregistrement TLSA pour notre serveur de fichier :

_443._tcp.www.skyminds.net. 3600 IN TLSA 3 0 1 F454B8DBC72B2F2DEA4601D0FB6170E52E159BC30D88A43FB1A70E2D94955CA8Code language: CSS (css)Générer un enregistrement TLSA avec TLSA Record Generator

La solution est d’utiliser l’outil TLSA Record Generator de Shumon Huque :

Générer un enregistrement TLSA comme un barbu

Si vous souhaitez une méthode un peu plus manuelle et technique, voici la marche à suivre.

1. L’enregistrement TLSA a besoin du hash de notre certificat SSL/TLS en SHA-256 donc on commence par récupérer ce hash :

openssl x509 -noout -fingerprint -sha256 < /etc/ssl/skyminds_net.crt | tr -d :Code language: JavaScript (javascript)Résultat:

SHA256 Fingerprint=F454B8DBC72B2F2DEA4601D0FB6170E52E159BC30D88A43FB1A70E2D94955CA82. Une fois que vous avez cette empreinte chiffrée, vous allez pouvoir créer autant d’enregistrements que de services/ports ouverts sur le serveur.

Pour notre serveur de fichier sur le port 443 en TCP, l’enregistrement TLSA sera:

_443._tcp.www.skyminds.net. 3600 IN TLSA 3 0 1 F454B8DBC72B2F2DEA4601D0FB6170E52E159BC30D88A43FB1A70E2D94955CA8Code language: CSS (css)Pour notre serveur de mail Postfix sur le port 25 en TCP, l’enregistrement TLSA sera:

_25._tcp.mail.skyminds.net. IN TLSA 3 0 1 F454B8DBC72B2F2DEA4601D0FB6170E52E159BC30D88A43FB1A70E2D94955CA8Code language: CSS (css)Vous aurez à faire de même pour chacun des services à authentifier par DANE.

3. On édite notre fichier de zone BIND:

nano /etc/bind/skyminds.net.hostset on y ajoute nos enregistrements TLSA.

4. Il reste ensuite à resigner la zone et le fichier de zone avec DNSSEC puis à redémarrer BIND.

Test de la configuration

La résolution DNS peut prendre jusqu’à 48 heures donc ne soyez pas surpris si votre domaine ou vos services ne semblent pas être validés par DANE.

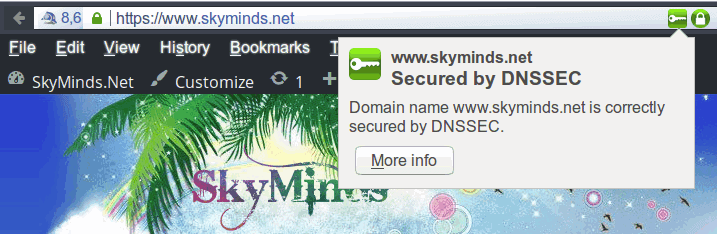

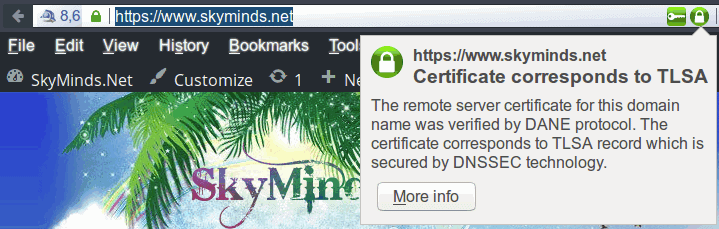

L’extension DNSSEC/TLSA Validator

Je vous recommande d’installer l’extension DNSSEC/TLSA Validator – compatible avec Internet Explorer, Mozilla Firefox, Google Chrome/Chromium, Opera, et Safari.

Elle permet d’afficher une petite icône verte lorsque le domaine est correctement configuré pour HTTPS et validé par DNSSEC et DANE/TLSA.

Voici ce que cela donne chez SkyMinds pour DNSSEC:

et pour DANE :

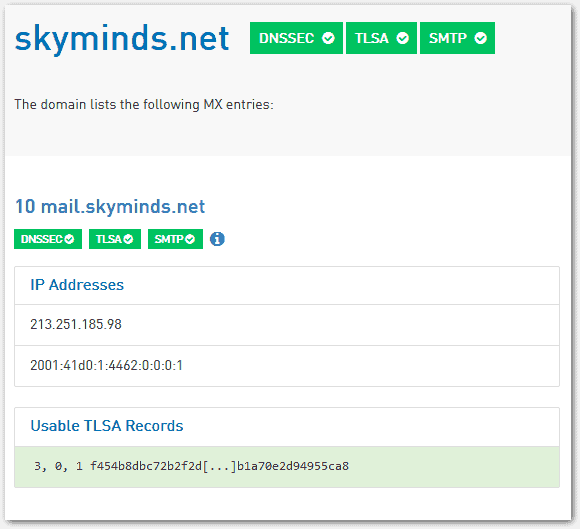

Le site DANE SMTP Validator

Le site DANE SMTP Validator permet de tester la configuration DNSSEC, les enregistrements TLSA/DANE du domaine, ainsi que celle du serveur SMTP.

Voici un petit aperçu :

Lectures complémentaires

- Protecting your website with DNS-Based Authentication of Named Entities (DANE)

- Updates to and Operational Guidance for the DANE Protocol

- SMTP security via opportunistic DANE TLS

Conclusion

Voilà, vous venez d’activer DANE sur votre domaine. Un pas de plus dans la sécurisation de vos services.

Synopsis » Monter un serveur dédié de A à Z

- Serveur dédié : installation d’Apache, PHP, MySQL et Webmin

- Serveur dédié : créer la base de données MySQL et importer WordPress

- Serveur dédié : créer et activer un Virtual Host sous Apache

- Serveur dédié : changer les DNS du nom de domaine et le faire pointer vers le serveur

- Serveur dédié : sécurisation des services avec iptables et fail2ban

- Serveur dédié : sécurisation de la couche TCP/IP

- Serveur dédié : création d’un serveur mail Postfix (sécurisé avec Saslauthd et certificat SSL) et Courier (accès POP et IMAP) utilisant une base MySQL d’utilisateurs/domaines virtuels

- Serveur dédié : sécuriser Apache 2 avec ModSecurity

- Serveur dédié : CHMOD récursif sur des fichiers ou répertoires en ligne de commande

- Serveur dédié : installer APC comme système de cache et configurer Varnish comme reverse-proxy pour Apache pour améliorer les performances

- Serveur dédié : afficher la véritable IP derrière un reverse-proxy comme Varnish

- Serveur dédié : intégrer SSH à WordPress pour mettre à jour le core, les plugins et les thèmes

- Serveur dédié : installer la dernière version d’APC par SVN

- Serveur dédié : analyse des performances du serveur

- Serveur dédié : mettre à jour le noyau Debian de la Kimsufi

- Serveur dédié : sauvegarde automatique des fichiers avec Backup Manager sur le serveur de sauvegarde OVH

- Serveur dédié : configurer la limite mémoire pour PHP et Suhosin

- Bash : supprimer tous les fichiers et sous-répertoires d’un répertoire

- Serveur dédié : impossible de se connecter à un port distant

- Rsync: rapatrier les fichiers du serveur à la maison

- Bash : réparer les tables MySQL en cas de crash

- Serveur dédié : création d’une seedbox avec Transmission

- Serveur dédié : des paquets LAMP à jour sous Debian

- Serveur dédié : mise à jour vers Debian 7 Wheezy

- Serveur dédié : activer X11 forwarding pour SSH

- Serveur dédié : optimiser toutes les images JPG et PNG avec OptiPNG et JpegOptim

- Postfix : résoudre l’erreur “fatal: www-data(33): message file too big”

- Serveur dédié : mise en place de l’IPv6

- WordPress : accorder les bonnes permissions aux fichiers et dossiers avec chown et chmod

- WordPress : héberger les images sur un sous-domaine

- Serveur dédié : ajouter l’authentification SPF, Sender-ID et DKIM à Postfix et Bind9 avec opendkim

- Apache : lorsque le domaine seul (sans WWW) renvoie une erreur 403

- Serveur dédié : sécuriser Apache avec HTTPS (HTTP avec la couche TLS/SSL) en Perfect Forward Secrecy

- Serveur dédié : passer WordPress en HTTPS (TLS/SSL)

- Serveur dédié : configurer Webmin en TLS avec un certificat SSL

- Serveur dédié : configurer Transmission pour accéder au WebUI via TLS-SSL

- Serveur dédié : installer et configurer Varnish 4

- Serveur dédié : passage au mod FastCGI et PHP-FPM avec Apache MPM Worker

- Récupérer un serveur Kimsufi après un plantage de kernel avec le mode rescue OVH

- Serveur dédié : configurer Postfix et Courier pour utiliser TLS-SSL en Perfect Forward Secrecy

- Serveur dédié : retirer Varnish, devenu inutile avec HTTPS

- Serveur dédié : installer la dernière version d’OpenSSL sous Debian

- Serveur dédié : activer l’IP canonique du serveur sous Apache

- Serveur dédié : mise à jour vers PHP 5.6

- MySQL : convertir les tables MyISAM au format InnoDB

- Serveur dédié : optimiser toutes les images GIF avec GIFsicle

- Serveur dédié : migration de MySQL vers MariaDB

- BASH : lister, bloquer et débloquer des adresses IP avec iptables

- Serveur dédié : produire une meilleure réserve d’entropie avec haveged

- Serveur dédié : mettre en place DNSSEC pour sécuriser les DNS du domaine

- Serveur dédié : mise en place du protocole DANE

- 8 règles d’or pour bien déployer DNSSEC et DANE

- Serveur dédié : installer PHP7 FPM avec FastCGI sous Debian

- Serveur dédié : optimiser la couche TCP

- Fail2Ban: protéger Postfix contre les attaques DoS de types AUTH, UNKNOWN et EHLO

- Serveur dédié : mettre à jour Apache pour HTTP/2

- Serveur dédié : ajouter le domaine à la liste HSTS preload

- Serveur dédié : ajouter l’authentification DMARC à Postfix et BIND

- Serveur dédié : à la recherche de l’inode perdue ou comment résoudre le problème “no space left on device”

- Serveur dédié : installer NginX avec support HTTP2 et certificat SSL, PHP, MariaDB sous Debian

Vous imaginez un projet WordPress ou WooCommerce ? Je vous accompagne à chaque étape pour concrétiser vos ambitions, avec rigueur et transparence.