C’est sur toutes les lèvres : 2015 aura vu l’arrivée de PHP7 et de la révision du protocole HTTP qui passe à la version 2, en remplacement du mod_spdy de Google.

Tout cela promet pas mal de gains de performance donc il est très tentant de le vérifier par nous-mêmes.

HTTP/2 : une évolution du protocole HTTP

Avec HTTP/1.1, la vie des développeurs n’était pas simple. L’optimisation d’un site revenait à plusieurs techniques qui tournaient toutes autour de l’idée de minimiser le nombre de requêtes HTTP vers un serveur d’origine.

Un navigateur ne peut ouvrir qu’un nombre limité de connexions TCP simultanées vers une origine et le chargement des ces ressources via chacune de ces connexions est un processus en série : la réponse de chaque ressource doit être retournée avant que la réponse de la ressource suivante ne soit envoyée. C’est ce qu’on appelle le head-of-line blocking.

HTTP/2 promet donc des gains de performance d’environ 30%, sans avoir à gérer ni minification ni concaténation dans le processus de création et déploiement des pages.

Plus besoin (normalement!) d’optimiser les connexions TCP ou les requêtes HTTP avec la création de sprites, le chargement des ressources directement dans le corps des pages, la concaténation ou la création de sous-domaines pour charger les ressources en parallèle (domain sharding) pour contourner les limitations d’HTTP 1.1.

Optimiser pour HTTP/2

Avec HTTP/2, il faut maintenant concentrer les efforts d’optimisation sur les scénarios de cache du site. La nouvelle règle est d’utiliser de petites ressources, granulaires, qui peuvent être mises en cache indépendamment et transférées en parallèle.

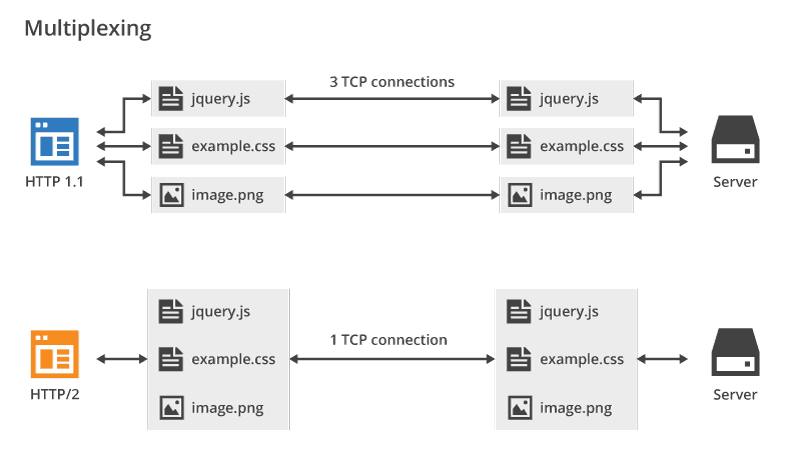

Ce changement est possible grâce aux nouvelles fonctions de multiplexing et de compression des entêtes d’HTTP/2.

Le multiplexing permet à plusieurs requêtes de partager une connexion TCP unique, ce qui permet le chargement de plusieurs ressources en parallèle, sans le délai dû à la création de connexions multiples. Cela élimine le problème d’head-of-line blocking que l’on rencontre avec HTTP/1.1.

La compression des entêtes réduit encore davantage la pénalité lors du chargement de plusieurs ressources (requêtes HTTP multiples) puisque l’overhead de chaque requête est plus petit que leur équivalent non compressé en HTTP/1.1.

HTTP/2 offre aussi la hiérarchisation des flux (stream prioritization) qui permet aux navigateurs de spécifier dans quel ordre ils souhaitent recevoir les ressources, ainsi que le server push qui laisse le serveur envoyer des ressources supplémentaires par anticipation, alors que le navigateur ne sait pas encore qu’il en aura besoin.

Cela implique donc pas mal de changements dans les manières et l’état d’esprit d’optimisation par rapport à HTTP/1.1.

Configuration initiale du serveur

Mon serveur dédié tourne sur la dernière version stable de Debian qui ne dispose que d’Apache 2.4.10. Or le module http2 ne fonctionne qu’à partir d’Apache 2.4.17.

Il va donc falloir mettre Apache à jour ! Nous allons temporairement basculer sur les dépôts sid le temps de mettre à jour Apache et OpenSSL.

Apt : passage sur les dépôts sid

De manière temporaire, nous éditons le fichier sources.list d’apt:

nano /etc/apt/sources.listCode language: PHP (php)et nous ajoutons les dépôts sid:

# /!\ SID : brand-new but untested packages.

deb http://ftp.debian.org/debian sid main

deb-src http://ftp.debian.org/debian sid mainCode language: PHP (php)On rafraîchit la liste des paquets :

apt-get updateCode language: JavaScript (javascript)Nous sommes maintenant prêts pour l’installation de la nouvelle mouture d’Apache.

Mise à jour d’Apache et OpenSSL

Nous servons le site en HTTPS donc nous avons besoin de mettre quelques paquets à jour, dont Apache et OpenSSL:

apt-get install openssl libssl1.0.2 libssl-dev apache2 apache2-bin apache2-data libnghttp2-14Code language: CSS (css)A noter : l’installation retire les paquets apache2-mpm-worker et apache2.2-common du serveur.

On active ensuite le module http2:

a2enmod http2Configuration du VirtualHost

Par défaut, le module http2 a beau avoir été activé, il ne fait absolument rien. Il faut explicitement le définir dans le VirtualHost.

Commençons par mettre à jour notre liste de ciphers:

SSLCipherSuite ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!3DES:!MD5:!PSKCode language: CSS (css)Cela évite l’erreur fatale et cryptique suivante, qui est due à des ciphers trop restrictifs ou non placés dans l’ordre attendu:

http2 INADEQUATE_TRANSPORT_SECURITYEnsuite, il suffit d’activer http2 avec la nouvelle directive Protocols:

# http2 for a https server

Protocols h2 http/1.1

# http2 for a http server

# Protocols h2c http/1.1Code language: PHP (php)Comme je ne sers que du HTTPS, je ne mets que la première directive. On peut la mettre soit dans la configuration générale du serveur (/etc/apache2/apache2.conf), soit au cas par cas dans les VirtualHost.

On peut maintenant relancer Apache et PHP:

service apache2 restart && service php7.0-fpm restartCode language: CSS (css)Tester http2

Si vous avez une version récente de curl (qui supporte HTTP/2), il suffit de lancer:

curl -v --http2 https://example.comCode language: JavaScript (javascript)Vous saurez immédiatement si le site est servi en http2 grâce à la présence de ces indications:

* Connected to www.skyminds.net (2001:41d0:1:4462::1) port 443 (#0)

* found 173 certificates in /etc/ssl/certs/ca-certificates.crt

* found 778 certificates in /etc/ssl/certs

* ALPN, offering h2

* ALPN, offering http/1.1

* SSL connection using TLS1.2 / ECDHE_RSA_AES_128_GCM_SHA256

* server certificate verification OK

* server certificate status verification SKIPPED

* common name: *.skyminds.net (matched)

* server certificate expiration date OK

* server certificate activation date OK

* certificate public key: RSA

* certificate version: #3

* subject: OU=Domain Control Validated,OU=PositiveSSL Wildcard,CN=*.skyminds.net

* start date: Fri, 30 Oct 2015 00:00:00 GMT

* expire date: Mon, 25 Sep 2017 23:59:59 GMT

* issuer: C=GB,ST=Greater Manchester,L=Salford,O=COMODO CA Limited,CN=COMODO RSA Domain Validation Secure Server CA

* compression: NULL

* ALPN, server accepted to use h2

* Using HTTP2, server supports multi-use

* Connection state changed (HTTP/2 confirmed)

* TCP_NODELAY set

* Copying HTTP/2 data in stream buffer to connection buffer after upgrade: len=0

* Using Stream ID: 1 (easy handle 0x9673304f620)

> GET / HTTP/1.1

> Host: www.skyminds.net

> User-Agent: curl/7.45.0

> Accept: */*

>

* http2_recv: 16384 bytes buffer at 0x9673304ff98 (stream 1)

* http2_recv: 16384 bytes buffer at 0x9673304ff98 (stream 1)

* http2_recv: 16384 bytes buffer at 0x9673304ff98 (stream 1)

* http2_recv: returns 1623 for stream 1

< HTTP/2.0 200

...Code language: PHP (php)Retour sur les dépôts stable

Il ne vous reste plus qu’à retirer les dépôts sid de votre fichier /etc/apt/sources.list pour ne pas basculer l’intégralité de votre installation en version instable:

nano /etc/apt/sources.listCode language: PHP (php)et nous désactivons les dépôts sid:

# /!\ SID : brand-new but untested packages.

#deb http://ftp.debian.org/debian sid main

#deb-src http://ftp.debian.org/debian sid mainCode language: PHP (php)On rafraîchit la liste des paquets :

apt-get updateCode language: JavaScript (javascript)Lectures complémentaires:

Conclusion

Et voilà, le site est maintenant servi avec HTTP/2 !

Synopsis » Monter un serveur dédié de A à Z

- Serveur dédié : installation d’Apache, PHP, MySQL et Webmin

- Serveur dédié : créer la base de données MySQL et importer WordPress

- Serveur dédié : créer et activer un Virtual Host sous Apache

- Serveur dédié : changer les DNS du nom de domaine et le faire pointer vers le serveur

- Serveur dédié : sécurisation des services avec iptables et fail2ban

- Serveur dédié : sécurisation de la couche TCP/IP

- Serveur dédié : création d’un serveur mail Postfix (sécurisé avec Saslauthd et certificat SSL) et Courier (accès POP et IMAP) utilisant une base MySQL d’utilisateurs/domaines virtuels

- Serveur dédié : sécuriser Apache 2 avec ModSecurity

- Serveur dédié : CHMOD récursif sur des fichiers ou répertoires en ligne de commande

- Serveur dédié : installer APC comme système de cache et configurer Varnish comme reverse-proxy pour Apache pour améliorer les performances

- Serveur dédié : afficher la véritable IP derrière un reverse-proxy comme Varnish

- Serveur dédié : intégrer SSH à WordPress pour mettre à jour le core, les plugins et les thèmes

- Serveur dédié : installer la dernière version d’APC par SVN

- Serveur dédié : analyse des performances du serveur

- Serveur dédié : mettre à jour le noyau Debian de la Kimsufi

- Serveur dédié : sauvegarde automatique des fichiers avec Backup Manager sur le serveur de sauvegarde OVH

- Serveur dédié : configurer la limite mémoire pour PHP et Suhosin

- Bash : supprimer tous les fichiers et sous-répertoires d’un répertoire

- Serveur dédié : impossible de se connecter à un port distant

- Rsync: rapatrier les fichiers du serveur à la maison

- Bash : réparer les tables MySQL en cas de crash

- Serveur dédié : création d’une seedbox avec Transmission

- Serveur dédié : des paquets LAMP à jour sous Debian

- Serveur dédié : mise à jour vers Debian 7 Wheezy

- Serveur dédié : activer X11 forwarding pour SSH

- Serveur dédié : optimiser toutes les images JPG et PNG avec OptiPNG et JpegOptim

- Postfix : résoudre l’erreur “fatal: www-data(33): message file too big”

- Serveur dédié : mise en place de l’IPv6

- WordPress : accorder les bonnes permissions aux fichiers et dossiers avec chown et chmod

- WordPress : héberger les images sur un sous-domaine

- Serveur dédié : ajouter l’authentification SPF, Sender-ID et DKIM à Postfix et Bind9 avec opendkim

- Apache : lorsque le domaine seul (sans WWW) renvoie une erreur 403

- Serveur dédié : sécuriser Apache avec HTTPS (HTTP avec la couche TLS/SSL) en Perfect Forward Secrecy

- Serveur dédié : passer WordPress en HTTPS (TLS/SSL)

- Serveur dédié : configurer Webmin en TLS avec un certificat SSL

- Serveur dédié : configurer Transmission pour accéder au WebUI via TLS-SSL

- Serveur dédié : installer et configurer Varnish 4

- Serveur dédié : passage au mod FastCGI et PHP-FPM avec Apache MPM Worker

- Récupérer un serveur Kimsufi après un plantage de kernel avec le mode rescue OVH

- Serveur dédié : configurer Postfix et Courier pour utiliser TLS-SSL en Perfect Forward Secrecy

- Serveur dédié : retirer Varnish, devenu inutile avec HTTPS

- Serveur dédié : installer la dernière version d’OpenSSL sous Debian

- Serveur dédié : activer l’IP canonique du serveur sous Apache

- Serveur dédié : mise à jour vers PHP 5.6

- MySQL : convertir les tables MyISAM au format InnoDB

- Serveur dédié : optimiser toutes les images GIF avec GIFsicle

- Serveur dédié : migration de MySQL vers MariaDB

- BASH : lister, bloquer et débloquer des adresses IP avec iptables

- Serveur dédié : produire une meilleure réserve d’entropie avec haveged

- Serveur dédié : mettre en place DNSSEC pour sécuriser les DNS du domaine

- Serveur dédié : mise en place du protocole DANE

- 8 règles d’or pour bien déployer DNSSEC et DANE

- Serveur dédié : installer PHP7 FPM avec FastCGI sous Debian

- Serveur dédié : optimiser la couche TCP

- Fail2Ban: protéger Postfix contre les attaques DoS de types AUTH, UNKNOWN et EHLO

- Serveur dédié : mettre à jour Apache pour HTTP/2

- Serveur dédié : ajouter le domaine à la liste HSTS preload

- Serveur dédié : ajouter l’authentification DMARC à Postfix et BIND

- Serveur dédié : à la recherche de l’inode perdue ou comment résoudre le problème “no space left on device”

- Serveur dédié : installer NginX avec support HTTP2 et certificat SSL, PHP, MariaDB sous Debian

Votre site mérite performance et fiabilité. Grâce à mon expérience, je vous aide à optimiser WordPress/WooCommerce pour des résultats visibles.

salut,

article très interessant ;)

par contre je me pose la question de la mise à jour d’apache 2.4.18 car il vient des packages SID

quand je fais apt-get update puis apt-get upgrade, seuls les packages stable sont mis à jour.

Comment mettre à jour les packages d’apache 2.4.18 et dépendance issues de SID

merci de ton retour,

A+

Bonjour Julien,

Il faut ajouter les dépots SID puis lancer:

Il faut explicitement demander l’installation des paquets que tu veux mettre à jour. Un simple

apt-get upgradene suffit pas.Bonjour et merci de ta réponse.

C’est plus compliqué à maintenir du coup :(

Après avoir réactivé le dépot testing (je préfère à SID), il faut donc lancer

Puis désactiver le dépot testing.

Concernant PHP7 que j’ai couplé à cette install d’apache 2.4.18, il vaut mieux que j’installe la version de dotdeb du coup à la place de celle de testing.

Comme ca, j’aurai au moins PHP7 que se mettra à jour avec apt-get upgrade

Dommage qu’apache ne soit pas sur DotDeb comme nginx

Salut Julien,

Oui, cela demande de réactiver le dépôt de temps à autre pour vérifier s’il y a des mises à jour mais ce n’est que temporaire : une fois qu’Apache sera mis à jour dans les dépôts officiels de Debian, cette opération ne sera plus nécessaire.

J’utilise également les dépôts Dotdeb pour PHP7, les deux fonctionnent très bien.