J’utilise quotidiennement Local by Flywheel pour développer ou debugger des problèmes sur certains sites.

C’est une bonne alternative lorsque les hébergeurs ne proposent pas de site staging à leurs clients (les meilleurs hébergeurs proposent évidemment un staging, c’est la base).

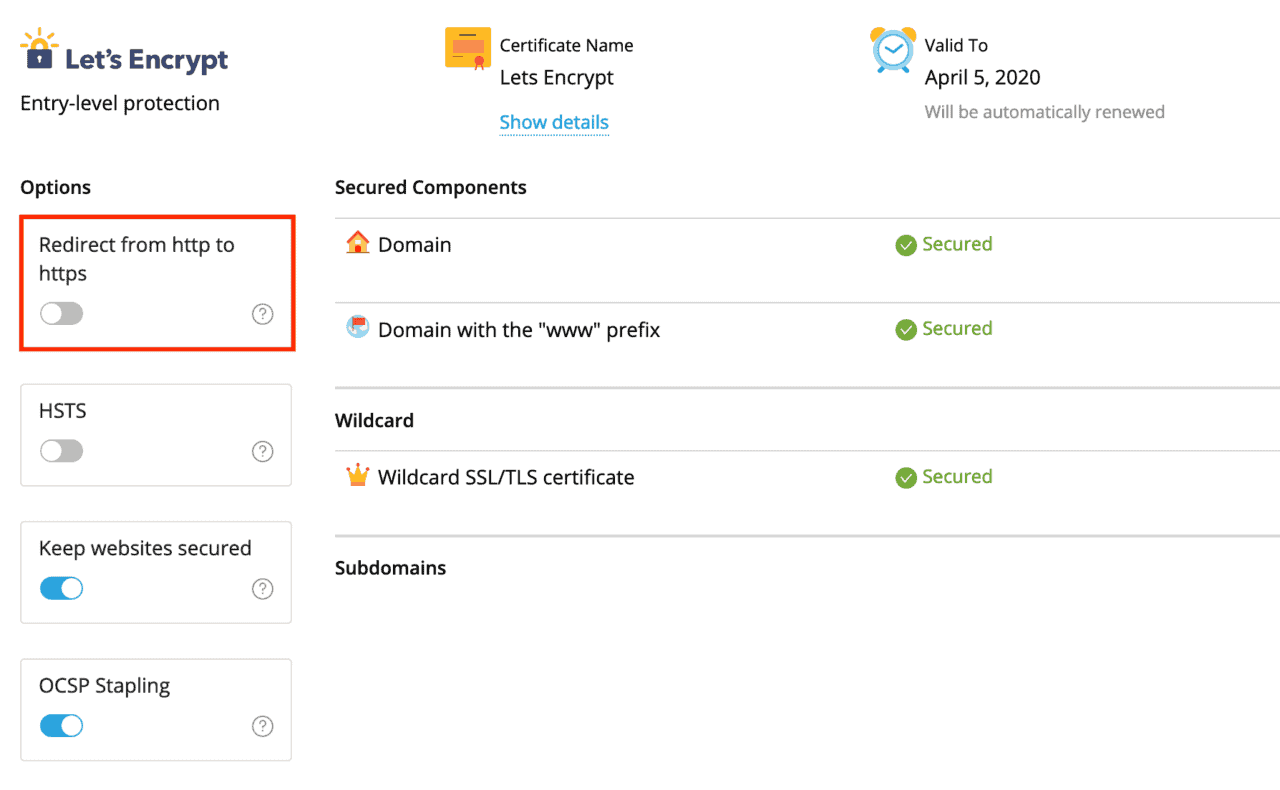

L’autre jour, tournée de mises à jour suivie d’un reboot, je lance Local et patatras: il ne veut plus démarrer et visiblement reste bloqué sur une tentative de renouvellement de certificat TLS pour la machine virtuelle qui tourne sous Docker.

Si cela vous arrive, voici la marche à suivre. Il suffit de copier ces lignes d’instructions dans votre terminal. Concrètement, nous allons télécharger une nouvelle version du fichier ISO Boot2Docker et laisser le système se ré-provisionner.

Le processus implique de créer un alias (local-docker-machine) pour la machine virtuelle docker “Local by Flywheel”, et ensuite de lancer la série de commandes suivantes sur cet alias.

Voici les commandes à lancer dans le terminal:

alias local-docker-machine="/Applications/Local\ by\ Flywheel.app/Contents/Resources/extraResources/virtual-machine/vendor/docker/osx/docker-machine"

local-docker-machine stop local-by-flywheel

rm -rf ~/.docker/machine/certs

local-docker-machine create local-cert-gen

local-docker-machine start local-by-flywheel

local-docker-machine regenerate-certs -f local-by-flywheel

local-docker-machine rm -f local-cert-genCode language: JavaScript (javascript)Voici le résultat de ces commandes:

Creating CA: /Users/matt/.docker/machine/certs/ca.pem

Creating client certificate: /Users/matt/.docker/machine/certs/cert.pem

Running pre-create checks...

(local-cert-gen) No default Boot2Docker ISO found locally, downloading the latest release...

(local-cert-gen) Latest release for github.com/boot2docker/boot2docker is v19.03.5

(local-cert-gen) Downloading /Users/matt/.docker/machine/cache/boot2docker.iso from https://github.com/boot2docker/boot2docker/releases/download/v19.03.5/boot2docker.iso...

(local-cert-gen) 0%....10%....20%....30%....40%....50%....60%....70%....80%....90%....100%

Creating machine...

(local-cert-gen) Copying /Users/matt/.docker/machine/cache/boot2docker.iso to /Users/matt/.docker/machine/machines/local-cert-gen/boot2docker.iso...

(local-cert-gen) Creating VirtualBox VM...

(local-cert-gen) Creating SSH key...

(local-cert-gen) Starting the VM...

(local-cert-gen) Check network to re-create if needed...

(local-cert-gen) Found a new host-only adapter: "vboxnet1"

(local-cert-gen) Waiting for an IP...

Waiting for machine to be running, this may take a few minutes...

Detecting operating system of created instance...

Waiting for SSH to be available...

Detecting the provisioner...

Provisioning with boot2docker...

Copying certs to the local machine directory...

Copying certs to the remote machine...

Setting Docker configuration on the remote daemon...

Checking connection to Docker...

Docker is up and running!

To see how to connect your Docker Client to the Docker Engine running on this virtual machine, run: /Applications/Local by Flywheel.app/Contents/Resources/extraResources/virtual-machine/vendor/docker/osx/docker-machine env local-cert-gen

Docker machine "local-by-flywheel" does not exist. Use "docker-machine ls" to list machines. Use "docker-machine create" to add a new one.

Regenerating TLS certificates

Docker machine "local-by-flywheel" does not exist. Use "docker-machine ls" to list machines. Use "docker-machine create" to add a new one.

About to remove local-cert-gen

WARNING: This action will delete both local reference and remote instance.

Successfully removed local-cert-genCode language: JavaScript (javascript)Vous n’avez plus qu’à lancer Local by Flywheel: lancement maintenant impeccable et toutes les machines virtuelles sont bien là.