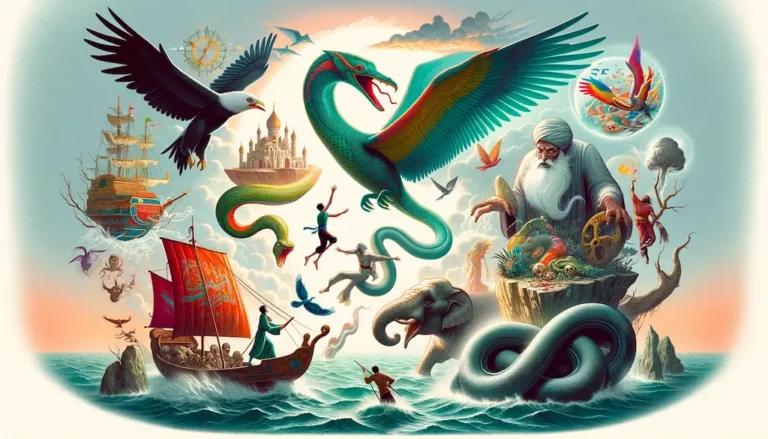

Dans la riche tapestrie de la littérature arabe classique, les voyages de Sindbad le Marin se distinguent comme une fenêtre ouverte sur un monde de merveilles et de mystères. Ces récits, issus des “Mille et Une Nuits”, ne se contentent pas de divertir ; ils invitent à une exploration profonde des thèmes universels de l’humain face à l’inconnu. Cet article plonge au cœur de ces aventures légendaires pour explorer l’entrelacement du merveilleux, du fantastique et du mythique, révélant leur rôle essentiel dans le façonnement de cette épopée.

Nous verrons comment, à travers ses sept voyages, Sindbad navigue entre réalité et imagination, confrontant des créatures et des territoires qui transcendent la compréhension ordinaire. Ces éléments, bien au-delà de simples ornements narratifs, sont des reflets de la nature humaine, de ses aspirations et de ses craintes.

En analysant ces interactions entre le réel et l’imaginaire, nous dévoilons les couches de sens tissées dans ces récits. Chaque détail des péripéties de Sindbad révèle un aspect du merveilleux et du fantastique, enrichissant notre compréhension de ce conte intemporel. Ainsi, nous naviguons dans un univers où la fiction sert de miroir à la réalité, offrant une lecture riche et captivante.

Le Merveilleux

Définition et caractéristiques

Le merveilleux, dans le domaine littéraire, se caractérise par la création d’un univers où le surnaturel est intégré de manière harmonieuse et naturelle. Dans ces récits, les éléments magiques et fantastiques ne sont pas sources d’étonnement ou de peur mais sont perçus comme faisant partie intégrante de la réalité narrative. C’est un genre qui suscite chez le lecteur un sentiment d’émerveillement et d’enchantement, l’invitant à s’immerger dans un monde où l’extraordinaire est la norme.

Ce genre se distingue par son aspect onirique et souvent mystique, créant une atmosphère de rêve et de fascination. Il opère dans une dimension “in illo tempore”, un temps mythique et légendaire, où les lois de la nature telles que nous les connaissons sont suspendues ou modifiées. Cependant, malgré son irréalité apparente, l’univers merveilleux reste interne cohérent et logique selon ses propres règles.

Exemples historiques et modernes

Historiquement, le merveilleux trouve ses racines dans les contes de fées et les mythes. Des œuvres telles que “Le Songe d’une nuit d’été” de Shakespeare représentent parfaitement ce genre, avec un monde où les fées et la magie sont acceptées et intégrées dans la vie quotidienne des personnages. Cette pièce illustre l’aptitude du merveilleux à mélanger le réel et l’irréel dans une harmonie poétique et imaginative.

Dans la littérature contemporaine, “Harry Potter” de J.K. Rowling est un exemple emblématique du merveilleux moderne. Ce monde, où la magie est une partie quotidienne de la vie, élargit les horizons de l’imaginaire en combinant des éléments familiers du monde réel avec des aspects fantastiques. Rowling réussit à créer un univers à la fois merveilleux et crédible, où la magie est une extension naturelle de la réalité.

En outre, le merveilleux contemporain s’étend au-delà de la littérature classique et s’infiltre dans les médias visuels comme les films et les séries télévisées. Ces adaptations contribuent à la perpétuation et à l’évolution du genre, le rendant accessible à un public plus large et diversifié.

Impact et signification

Le merveilleux, en tant que genre, offre une évasion de la réalité, permettant aux lecteurs de s’immerger dans des mondes où l’imagination n’a pas de limites. En même temps, ces récits peuvent servir de métaphores pour explorer des thèmes plus profonds tels que l’identité, la morale et la complexité des relations humaines. Leur caractère intemporel et universel fait du merveilleux un pilier de la littérature, capable de captiver et d’inspirer des générations de lecteurs à travers les âges.