Si vous avez suivi l’article précédent intitulé le proxy ou comment renforcer anonymat et sécurité, vous savez qu’il existe plusieurs types de proxy, avec différentes couches d’anonymat.

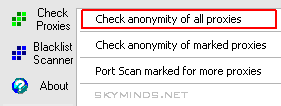

Mais comment distinguer alors ces différents proxies ? Il suffit de les tester avec Charon. L’opération peut durer un certain temps, selon le nombre de proxies que vous testez.

Etape 1 : recherche de listes de proxies

La recherche de proxies est très simple, il suffit de demander à Google des listes de proxies gratuites.

Accumulez tout ce que vous pouvez trouver en quelques minutes dans un fichier texte.

Cherchez environ 10 000 proxies, cela vous donnera de meilleures chances d’en trouver quelques bons.

Etape 2 : tri des proxies avec Charon

Commencez par télécharger Charon et lancez-le :

Importez votre liste dans Charon.

Charon se charge alors de tester tous les proxies.

Tout dépend bien évidemment de la taille de votre liste de départ mais en moyenne, sachez qu’il faut compter de 20 à 50 minutes avant que tous les tests ne prennent fin… Armez-vous de patience.

Les résultats s’affichent en temps réel. Regardez bien les informations importantes que Charon nous donne :

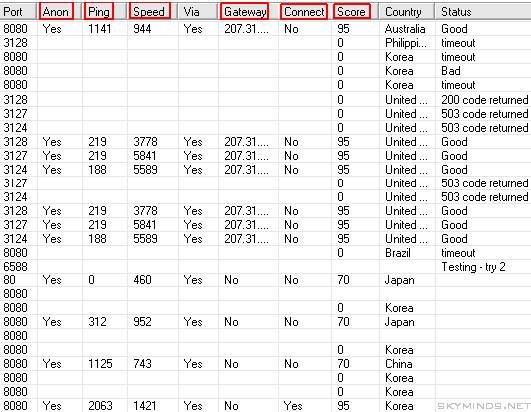

La colonne Anon indique si le proxy est anonyme mais ce n’est pas toujours fiable. La colonne Ping indique le temps en milliseconds que vous mettez à joindre le proxy.

Plus le ping est bas, mieux c’est (ce qui est d’ailleurs valable pour tout type de connexion). La colonne Speed indique la vitesse du proxy, vitesse à laquelle il vous retournera les pages. Comme le ping, plus cette valeur est faible et plus le proxy sera rapide.

Gateway : éliminez les proxies qui servent de gateway, ils ne sont ni anonymes ni rapides. Connect indique si Charon a pu se connecter au proxy.

Si on ne peut pas s’y connecter, poubelle. Enfin, Score permet de vous donner un indicateur de la qualité du proxy (pas toujours fiable comme vous pouvez le constater).

Signification des différents messages de la colonne Status

503 : accès interdit.

200 : proxy existant (mais souvent non accessible).

Timeout, Bad : délai dépassé, proxy mort.

Good : proxy à garder pour les autres tests.

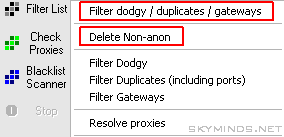

Cliquez sur Filter List > Filter dodgy / duplicates / gateways pour faire le ménage automatiquement. Votre liste devrait déjà se réduire.

Cliquez ensuite sur Delete non-anon pour retirer les proxies qui ne sont pas anonymes. Votre liste doit normalement se réduire à peau de chagrin par rapport à celle de départ.

Exportez votre liste en gardant en priorité les proxies positifs au test Connect.

Il ne vous reste plus qu’à les tester, soit en les entrant manuellement dans les options de connexion de votre navigateur, soit en utilisant l’extension SwitchProxy de Firefox.

Voilà. Vous devriez maintenant posséder quelques proxies anonymes utilisables.