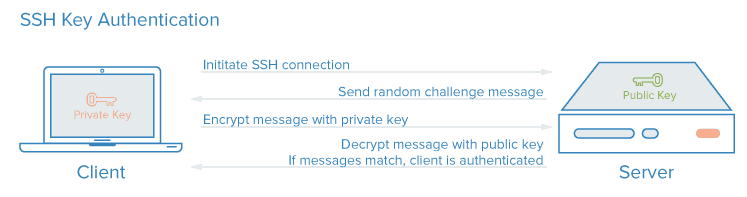

Si vous utilisez un Synology, vous savez déjà à quel point il est précieux pour stocker et gérer vos données. Cependant, pour optimiser son utilisation tout en assurant la sécurité de vos fichiers, un petit réglage s’impose : la configuration d’un accès SSH et la création d’un compte dédié rsync, car depuis la dernière mise à jour DSM, le conseiller en sécurité vous alerte désormais lorsque le compte admin est actif, puisqu’il est ciblé avec des attaques par brute-force, ainsi que des rançongiciels.

Dans les lignes qui suivent, on va décomposer ensemble cette tâche pour la rendre aussi simple que possible. Pas de chichis, juste les étapes clés pour sécuriser vos transferts de fichiers et rendre votre expérience NAS encore plus fluide.

Prêt à mettre les mains dans le cambouis ? Allons-y.

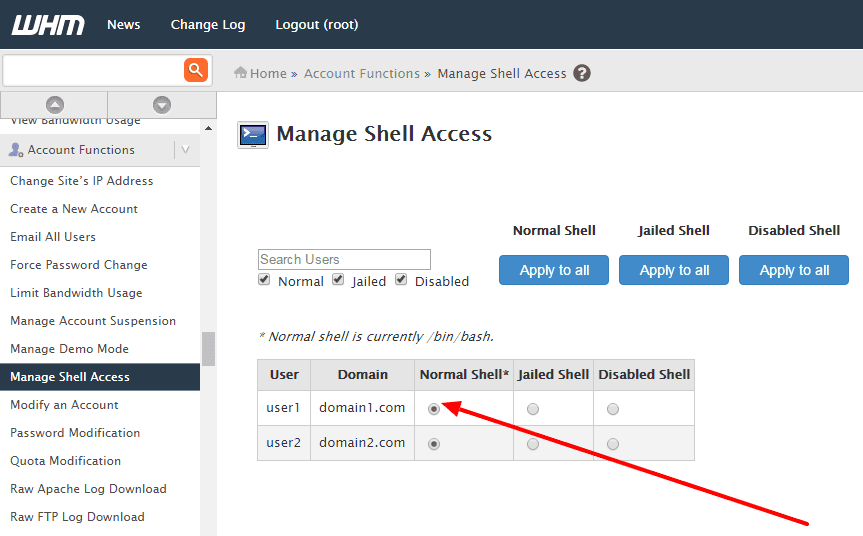

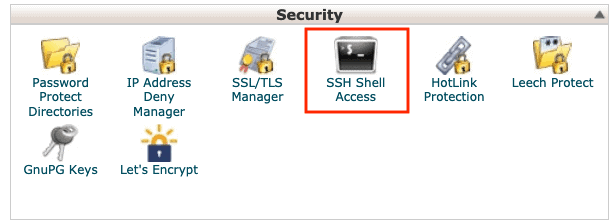

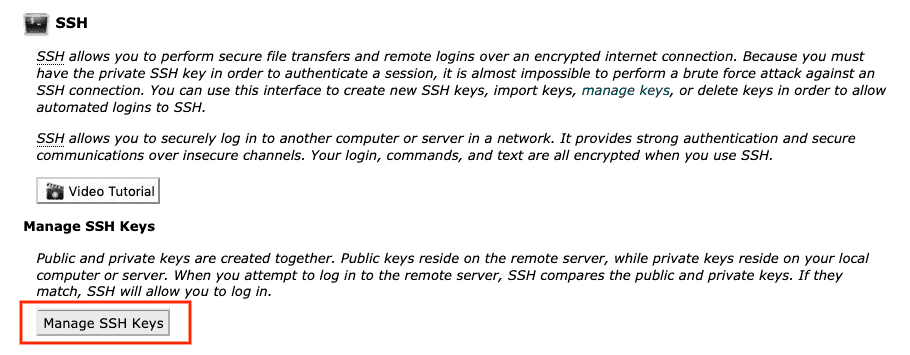

1. Activation de SSH sur le NAS

- Connexion à DSM : connectez-vous au DiskStation Manager (DSM) de votre Synology.

- Panneau de Configuration : allez dans le

Panneau de Configuration. - Terminal & SNMP : sélectionnez

Terminal & SNMPsous les options avancées. - Activer le service SSH : cochez la case

Activer le service SSH. Cela vous permettra de vous connecter au NAS via SSH. - Appliquer : cliquez sur

Appliquerpour sauvegarder vos changements.

2. Création de l’utilisateur rsync sur le NAS

- Accéder au DSM : connectez-vous au DSM.

- Ouvrir le Panneau de Configuration : naviguez jusqu’au

Panneau de Configuration. - Création de l’utilisateur : allez dans

Utilisateurpuis cliquez surCréer. Suivez l’assistant pour créer un nouvel utilisateur.- Pour Nom, entrez

rsync. - Attribuez un mot de passe fort au compte.

- Vous voudrez peut-être limiter l’accès de cet utilisateur à des dossiers spécifiques qui seront utilisés pour les opérations rsync.

- Assurez-vous de ne pas donner à cet utilisateur plus de permissions que nécessaire pour la tâche à effectuer.

- Pour Nom, entrez

- Compléter l’assistant : suivez l’assistant, en ajustant les paramètres selon vos besoins de sécurité et opérationnels, puis terminez le processus de création de l’utilisateur.

Assurez-vous que le service SSH est activé sur votre NAS (comme indiqué dans les instructions précédentes). L’utilisateur rsync héritera de l’accès SSH s’il est activé globalement.